![[mi]](const0x.png) i∈I ∈ Alf26*. El texto cifrado era entonces C =

i∈I ∈ Alf26*. El texto cifrado era entonces C = ![[σ(mi)]](const1x.png) i∈I ∈

Alf26* colocando los caracteres

cifrados en tiras de longitud 5.

i∈I ∈

Alf26* colocando los caracteres

cifrados en tiras de longitud 5.

Resumen

Lo que sigue es un recuento de lo presentado en [1].

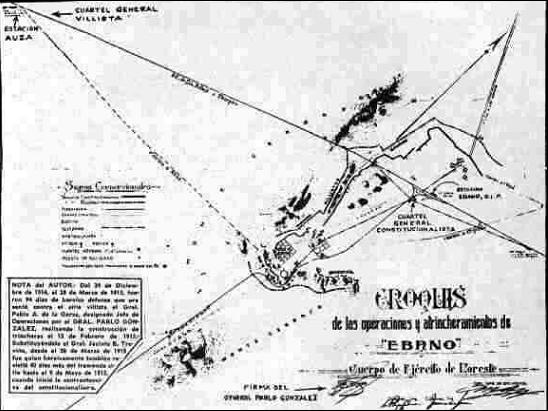

El Capitán Parker Hitt, del 19o Regimiento de Infantería del Ejército de los EUA, con sede en Fort Sill, Oklahoma, reporta en [1] el desciframiento en el lustro 1916-1920 de criptogramas mexicanos cifrados con diversos procedimientos. Los criptogramas eran interceptados en la capital federal Washington, en Arizona, en California y en puntos de la frontera con México.

Sea Alf26

el alfabeto latino convencional de 26 caracteres. Elegida una

permutación σ : Alf26 →

Alf26, dado un mensaje M, suprimiendo los espacios en blanco y

los símbolos de puntuación, éste podía ser visto como una tira M = ![[mi]](const0x.png) i∈I ∈ Alf26*. El texto cifrado era entonces C =

i∈I ∈ Alf26*. El texto cifrado era entonces C = ![[σ(mi)]](const1x.png) i∈I ∈

Alf26* colocando los caracteres

cifrados en tiras de longitud 5.

i∈I ∈

Alf26* colocando los caracteres

cifrados en tiras de longitud 5.

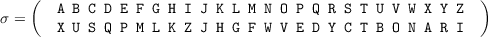

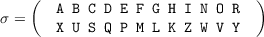

Hay entonces 26! posibles claves, el cual número se escribe con 27 dígitos decimales. Se escogía una colección de claves y a cada una se le identificaba con un nombre, por ejemplo RELACIONES podía denotar a la permutación:

Para este ejemplo, en particular, se tiene que σ es de orden 2, es decir σ2 coincide con la identidad, y por tanto está asociando parejas de letras. Así, basta con especificar

El mensaje cifrado debía entonces comenzar con el nombre de la clave utilizada y era seguido del texto cifrado.

Por ejemplo, el embajador mexicano en Washington, de apellido Arredondo, le envía el 31 de mayo de 1916 el siguiente mensaje al Sr. J. H. Delgado, Cónsul de México en Nogales, Arizona:

HOY ENTREGARE SECRETARIO ESTADO NOTA NUESTRO GOBIERNO DEMANDANDO INMEDIATA RETIRADA FUERZAS AMERICANAS DE TERRITORIO MEXICANO. COMO EN CASO GOBIERNO AMERICANO NEGARA DE ACCEDER NUESTRAS DEMANDAS ES CIERTO VENIR UN ROMPIMIENTO OFICINITAS PREVENIDO Y TOME VD SECRETAMENTE MEDIDAS PROTEGER NUESTROS COMPATRIOTAS RESIDENTES SU JURISDICCION CONFORME INSTRUCCIONES MI TELEGRAMA FECHA DIEZ MARZO ULTIMO.

produciendo el mensaje cifrado

KVR PWTYPLXYP CPSYPTXYZV PCTXQV WVTX WBPCTYV LVUZPYWV QPFXWQXWQV ZWFPQZXTX YPTZYXQX MBPYIXC XFPYZSXWXC QP TPYYZTVYZV FPAZSXWV. SVFV PW SXCV LVUZPYWV XFPYZSXWV WPLXYX QP XSSPQPY WBPCTYXC QPFXWQXC PC SZPYTV OPWZY BW YVFEZFZPWTV VMZSZWZTXC EYPOPWZQV R TVFP OQ CPSYPTXFPWTP FPQZQXC EYVTPLPY WBPCTYVC SVFEXTYZVTXC YPCZQPWTPC CB JBYZCQZSSZVW SVWMVYFP ZWCTYBSSZVWPC FZ TPGPLYXFX MPSKX QZPI FXYIV BGTZFV

Hitt lo descifró mediante un criptoanálisis basado en frecuencias. Naturalmente, éste y las limitadas posibilidades de combinaciones de letras en sílabas de palabras en español hacen muy eficientes las técnicas elementales para quebrantar el cifrado. De hecho, la tarea de descifrado se facilitaba aún más por el uso de formulismos ordinarios y largos como “RUEGOLE”, “SIRVASE”, etc.

En 1916 la correspondencia entre Alvaro Obregón y altos mandos del Ejército Constitucionalista, por ejemplo el General Francisco Murguía y el General Treviño, se hacía utilizando una variante del Método de Corrimiento de Julio César.

El alfabeto latino Alf26 se pone en correspondencia naturalmente con el conjunto de índices [[1,26]] mediante la identificación ι : Alf26 → [[1,26]] que a cada letra le asocia su ordinal en el alfabeto, comenzando con 1. Sea ι-1 : [[1,26]] → Alf26 la función inversa, que a cada número le asocia la letra correspondiente.

El conjunto de enteros no-nulos que se expresan con dos dígitos decimales es [[01,99]], el cual puede seccionarse en cuatro conjuntos de enteros contiguos

![[[01,99]]

= [[1,26]]∪ [[27,52]]∪ [[53,78]]∪ [[79,99]] = J1 ∪ J2 ∪ J3 ∪ J4,](const4x.png)

![[(i+ k- 2) mod 26]](const6x.png) + 1 la rotación que “gira (k - 1)

posiciones hacia adelante al intervalo” J1, y sea Cjk : i

+ 1 la rotación que “gira (k - 1)

posiciones hacia adelante al intervalo” J1, y sea Cjk : i 26(j

- 1) + Ck(i- 26(j - 1)) la correspondiente rotación en Jj.

Dejando de lado la aritmética involucrada, se puede pensar que Cjk(26(j - 1) + 1)

es la letra en la que se ha de comenzar a enumerar el alfabeto Alf26 utilizando números en Jj

de manera cíclica.

26(j

- 1) + Ck(i- 26(j - 1)) la correspondiente rotación en Jj.

Dejando de lado la aritmética involucrada, se puede pensar que Cjk(26(j - 1) + 1)

es la letra en la que se ha de comenzar a enumerar el alfabeto Alf26 utilizando números en Jj

de manera cíclica.

Utilizando una clave s = s1s2s3s4 ∈ Alf264, la cual es una palabra consistente de 4 letras, cada una de las letras del alfabeto ℓi podía ser cifrada por cualquier número de la forma Cj,ι-1(sj)(i), j = 1,2,3,4. Cinco letras del alfabeto tienen sólo 3 cifrados y las restantes tienen exactamente 4.

Así dado un mensaje M,

suprimiendo los espacios en blanco y los símbolos de puntuación,

podía ser visto como una tira M = ![[mi]](const8x.png) i∈I ∈

Alf26*. El texto cifrado era entonces C =

i∈I ∈

Alf26*. El texto cifrado era entonces C = ![[ni]](const9x.png) i∈I ∈ Alf26* donde cada ni

era un número cifrado correspondiente a la letra mi,

es decir, para alguna j elegida al

azar, ni

= Cj,ι-1(sj)(ι(mi)).

i∈I ∈ Alf26* donde cada ni

era un número cifrado correspondiente a la letra mi,

es decir, para alguna j elegida al

azar, ni

= Cj,ι-1(sj)(ι(mi)).

Hay entonces 264 = 4,569,76 posibles claves. También aquí se escogía una colección de ellas y a cada una se le identificaba con un nombre, por ejemplo LETRA podía denotar a DWIO o bien EN LA G a AWIO y en consecuencia el mensaje cifrado debía entonces comenzar con el nombre de la clave utilizada y era seguido del texto cifrado.

Por ejemplo, el 27 de noviembre de 1916, el Gral. Murguía le envía al Gral. Treviño el mensaje

HOY SIGO MI AVANCE A ESA PROCURE HACER ESFUERZO POR SOSTENERSE DOS DIAS MAS EN LOS QUE CONSIDERO BATIR POR LA RETAGUARDIA AL ENEMIGO QUE YA HA SENTIDO LA PROXIMIDAD DE MIS FUERZAS

produciendo, con la clave DWIO el mensaje cifrado

11 75 91 53 31 10 18 16 12 49 44 4 17 6 8 4 27 41 49 76 78 81 95 43 40 8 68 4 95 27 40 97 22 28 43 8 40 60 18 76 75 78 85 81 53 42 65 80 8 40 41 8 96 37 53 96 12 93 41 16 49 53 97 17 15 81 41 20 24 97 6 37 80 41 12 96 65 84 37 5 49 42 31 21 19 75 78 34 93 40 97 42 93 10 24 49 84 7 69 49 61 34 8 80 97 16 12 99 18 83 24 97 47 49 30 93 85 27 74 54 31 96 81 15 61 38 21 37 58 69 16 69 7 93 64 7 65 73 69 41 28 55 27 21 92 93 41

Aunque también podría haber sido

11 18 2 22 69 67 75 35 12 93 25 61 36 6 27 93 97 85 61 19 78 18 51 24 21 8 68 61 63 8 21 65 41 9 87 27 84 60 81 19 75 84 41 18 53 23 8 36 65 21 85 65 52 75 85 52 12 93 22 16 93 85 97 74 72 75 22 83 55 8 63 81 74 53 31 7 65 40 75 50 93 54 12 21 76 75 84 72 93 84 27 42 49 29 24 49 78 64 12 4 4 34 97 36 97 73 12 10 75 39 43 27 59 61 68 4 22 27 36 54 69 52 81 72 61 76 21 75 58 31 35 31 96 49 96 64 97 35 69 41 28 87 65 21 92 4 22

El 16 de diciembre de ese mismo año, Hitt lo había descifrado.

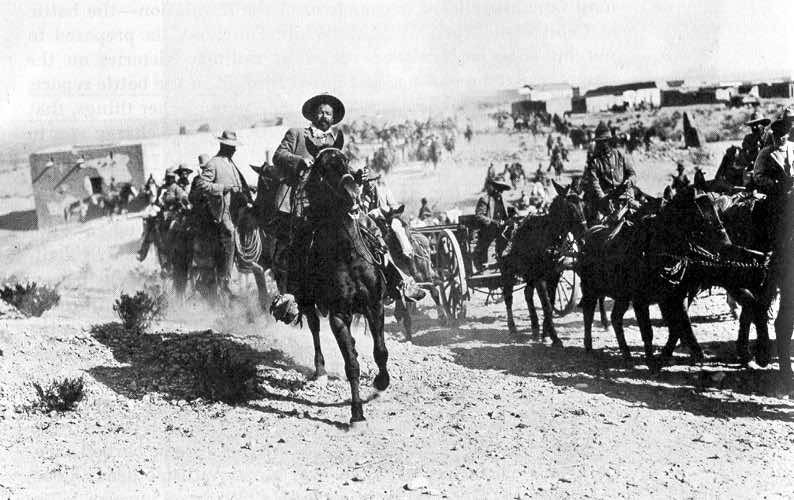

El mismo esquema fue utilizado en la Batalla de Celaya de abril de 1915, por los dos bandos contrarios, tanto por la División de Norte, comandada por el gral. Francisco Villa, como por la División de Occidente, comandada por el gral. Álvaro Obregón.